2017年3月14日,白色情人节这天,微软发布了编号为MS17-010的Windows SMB服务器安全更新。该更新修复了攻击者可通过向SMB v1服务器发送特定消息实现远程代码执行的漏洞。而我们的技术团队在之后也对该漏洞进行了技术分析——《NSA Eternalblue SMB 漏洞分析》。

出现漏洞,打上补丁,看起来应该是万事大吉了。但理想很丰满,现实很骨感,骨感到令我们这些喝凉水都长肉的胖子羡慕不已……

4月底开始,我们开始关注到接连有网友反馈中了onion勒索病毒,通过对受害者的协助调查,发现中毒机器在这段时间都出现过系统异常重启,被安装挖矿机甚至远控的情况。经过大量分析实验,我们确认了攻击手法——Eternalblue(永恒之蓝)的Nday漏洞攻击。

随着360对勒索病毒“永恒之蓝”攻击的拦截数据不断上涨,我们认为,没有打补丁、没有安装360的电脑会面临巨大风险。于是在5月12日下午,360安全卫士官方微博首次向公众披露了NSA“永恒之蓝”黑客武器已经被勒索病毒利用,此后各种报警数据也持续飙升,出现勒索病毒大量爆发的现象,并且新增了一批名为WNCRY的勒索病毒家族,相比onion更为凶狠直接。病毒攻击大量集中在各大高校以及能源、交通和各种其他公共服务单位。而传播手段,正是我们此前确认的这个名为“永恒之蓝(Eternalblue)”的Nday漏洞进行传播。

Eternalblue

既然事件由这个漏洞而起,我们就说说这个漏洞到底是什么。详尽的技术分析上面已给出报告链接,我们这里只做一些较为通俗的解释:

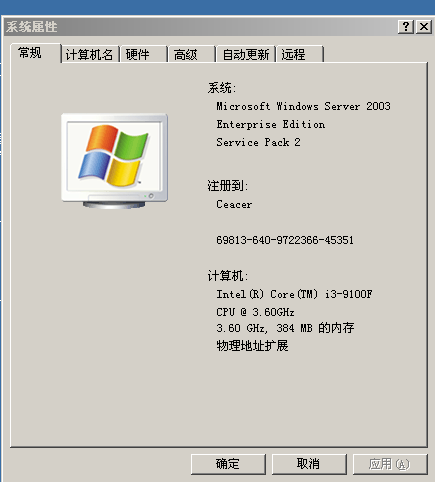

上面也说了,该漏洞存在于微软的SMB服务器中。一说“服务器”,可能不少人会觉得这和个人电脑没什么关系——这您就错了。虽然叫做服务器,但这个SMB服务器却是Windows系统的“标配”。

说一个很简单的方法:打开命令行(cmd或powershell都可以),输入命令:netstate -an,在列出的所有信息中查找有没有本地端口为445且状态为LISTENING的一条(如下图,一般在比较考前的位置),如果有——那么您的电脑上也存在这么一个“服务器”,而且是出于激活的状态。

当然,如前文所述,这个服务是系统的“标配”,有这么一个监听状态的端口开启是很正常的事情,大家本不需要为此而惊慌。但不正常的是该服务出现了远程代码执行的漏洞——说通俗点就是:大灰狼唱了“小兔子乖乖,把门开开”之后,屋里的小兔子就真的去开门了……

使用工具,我们很轻松的就通过该漏洞从虚拟机外向虚拟机中成功写入了一个测试文本文件:

当然,如果是黑客扫描到了带有漏洞的机器打开的端口,所做的事情就不是写如一个文本这么单纯的了。

攻击者做了什么

既然攻击者不会像我们这样简单的写个文本就走人,那么攻击者到底做了什么呢?

很简单,攻击者会投放一个木马到受害者电脑:

5月12日晚上,我们联系到了一个典型受害者,该受害者是某大学在校生,5月13日要进行答辩了,却在答辩前一天下午感染了敲诈者木马,导致答辩PPT被加密……

通过分析受害者系统日志,发现12日17:52的时候出现过一个很诡异的服务启动记录:

进而查找服务项,发现该服务虽然当时已停止,但依然存在于系统中并会随每次系统开启而自动启动:

最终顺藤摸瓜,我们找到了用于加密的木马本体以及其释放的其他文件:

木马说明

木马会创建注册表项HKCU\Software\WanaCrypt0r,并设置一个名为wd的键,值为木马当前路径:

同时木马备有三份钱包地址用于收款(随机展示):

以及设置隐藏和获取权限一些常规操作

之后,就进入常规的文件加密过程,并没有特别的操作也就不再赘述了。被加密的文件类型共有179种,如下:

.doc, .docx, .docb, .docm, .dot, .dotm, .dotx, .xls, .xlsx, .xlsm, .xlsb, .xlw, .xlt, .xlm, .xlc, .xltx, .xltm, .ppt, .pptx, .pptm, .pot, .pps, .ppsm, .ppsx, .ppam, .potx, .potm, .pst, .ost, .msg, .eml, .edb, .vsd, .vsdx, .txt, .csv, .rtf, .123, .wks, .wk1, .pdf, .dwg, .onetoc2, .snt, .hwp, .602, .sxi, .sti, .sldx, .sldm, .sldm, .vdi, .vmdk, .vmx, .gpg, .aes, .ARC, .PAQ, .bz2, .tbk, .bak, .tar, .tgz, .gz, .7z, .rar, .zip, .backup, .iso, .vcd, .jpeg, .jpg, .bmp, .png, .gif, .raw, .cgm, .tif, .tiff, .nef, .psd, .ai, .svg, .djvu, .m4u, .m3u, .mid, .wma, .flv, .3g2, .mkv, .3gp, .mp4, .mov, .avi, .asf, .mpeg, .vob, .mpg, .wmv, .fla, .swf, .wav, .mp3, .sh, .class, .jar, .java, .rb, .asp, .php, .jsp, .brd, .sch, .dch, .dip, .pl, .vb, .vbs, .ps1, .bat, .cmd, .js, .asm, .h, .pas, .cpp, .c, .cs, .suo, .sln, .ldf, .mdf, .ibd, .myi, .myd, .frm, .odb, .dbf, .db, .mdb, .accdb, .sql, .sqlitedb, .sqlite3, .asc, .lay6, .lay, .mml, .sxm, .otg, .odg, .uop, .std, .sxd, .otp, .odp, .wb2, .slk, .dif, .stc, .sxc, .ots, .ods, .3dm, .max, .3ds, .uot, .stw, .sxw, .ott, .odt, .pem, .p12, .csr, .crt, .key, .pfx, .der

比较新奇的反倒是加密结束后的勒索信息展示程序,该程序共支持28种语言且翻译的非常专业(应该不是简单的机器翻译):

由此也可以看这波木马“国际范儿”的野心(从此次木马搞出来的动静来说,也确实够得上这种国际范儿了)。

防范与补救

防范这事儿其实是老生常谈:

1. 一定要及时的更新软件,安装系统补丁!切记!

2. 一定要安装杀毒软件!切记!

不知道当年“杀软无用论”和“补丁拖慢系统论”的鼓吹者是如何用自己精准的意识和风骚的走位躲过这次危机的。

已经中毒事后补救,也无非是上面的两点:打全补丁,全盘杀毒。

至于被加密的文件,我们通过分析病毒加密逻辑的漏洞,已经找到有一定成功率的文件恢复方案,并在5月14日凌晨向公众发布了恢复工具

评论留言